Bonjour, je le fais partir de suite ;)

Man in the middle attack

Aujourd’hui, nous allons voir une attaque assez courante, surtout lorsque l’on est connecté sur un Hotspot public.

L’attaque de l’homme du milieu ou Man in the middle en Anglais est une attaque qui a pour but d’intercepter les communications entre deux parties, sans que ni l’une ni l’autre ne puisse se douter que le canal de communication entre elles a été compromis.

Le canal le plus courant est une connexion à Internet de l’internaute lambda.

L’attaquant doit d’abord être capable d’observer et d’intercepter les messages d’une victime à l’autre.

Si les communications entre les 2 machines n’est pas chiffré, cette attaque permettra de voir en clair tout ce qui se passe.

Bien évidement, ce tuto vous montrera comment réaliser ce type d’attaque et également, comment s’en protéger.

Les tests que j’ai fait et que je vous conseil de faire, doivent s’effectuer sur du matériel qui vous appartient

Je vous rappelle que l’utilisation de ce type de pratique sur du matériel qui ne vous appartient pas et surtout, que son utilisateur ne vous a pas donné l’autorisation, est puni d’une peine de 2 ans de prison et de 30 000€ d’amende

Pré-requis

– Un ordinateur pour lancer l’attaque (Sous Kali Linux)

– Un ordinateur cible (Windows 7)

Préparation de l’ordinateur attaquant

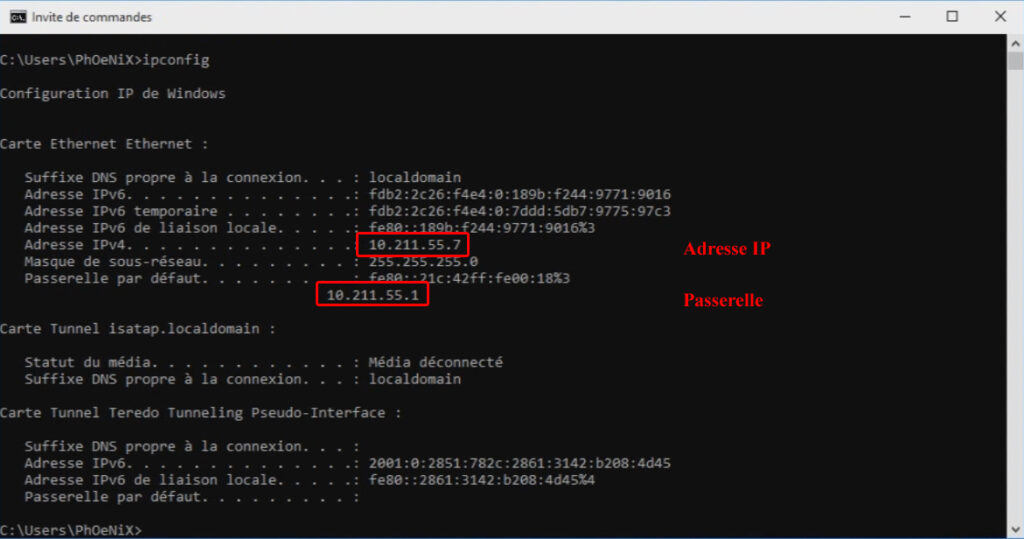

Sur notre machine Windows, on identifie son adresse IP

On lance une invite de commande cmd.exe

Une fois dessus, on recherche les informations réseaux

ipconfig

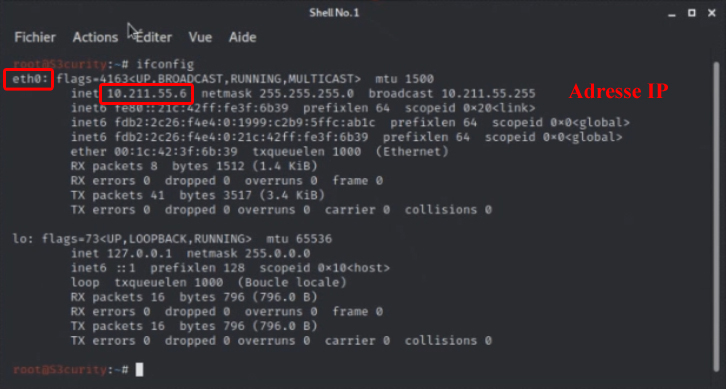

Retournons sur notre machine Kali et on lance un terminal

On recherche également nos informations réseaux

ifconfig

Il faut bien être sur le même réseau.

Dans notre cas, c’est bon

On vérifie aussi ne nom de notre interface réseau (eth0)

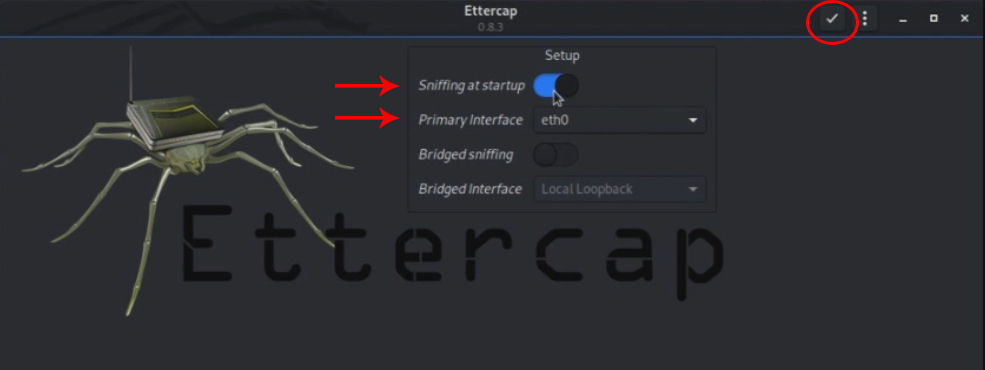

On relance un nouveau terminal pour lancer Ettercap

ettercap -G

On vérifie bien que « Sniffing at startup« est bien activé, que l’on soit bien sur notre interface réseau (eth0) et on valide en haut

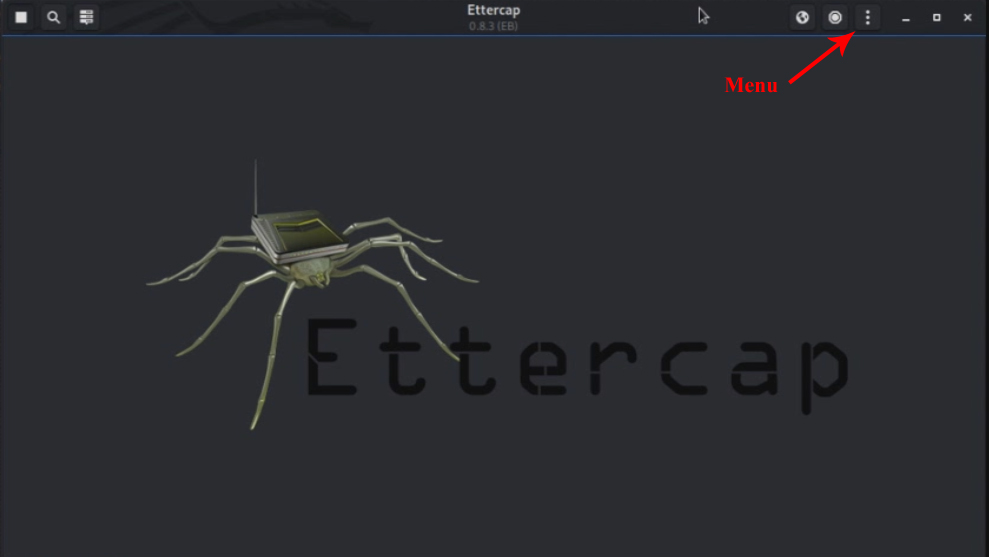

Accédez au Menu puis Hosts et enfin Scan for hosts

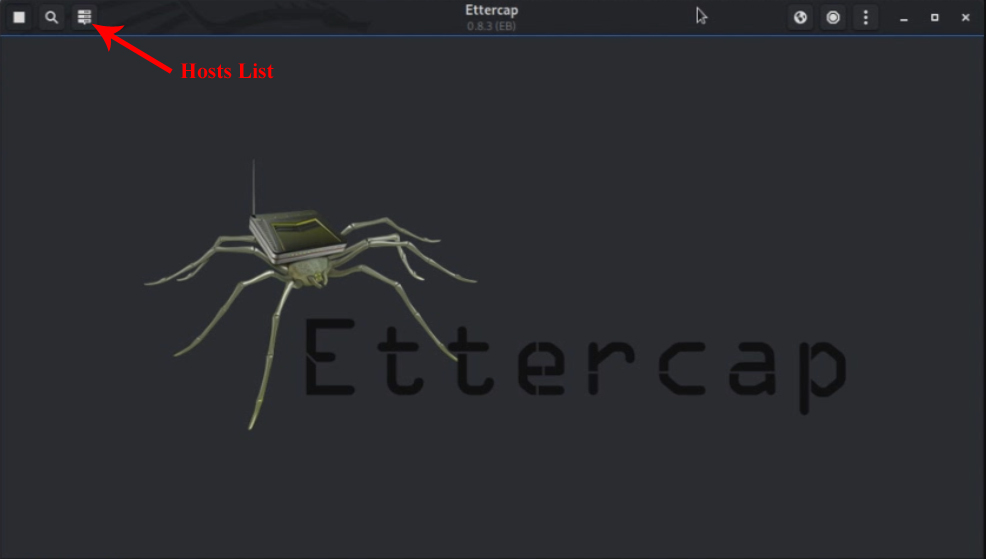

Une fois fait, appuyez sur le bouton Hosts List en haut à gauche

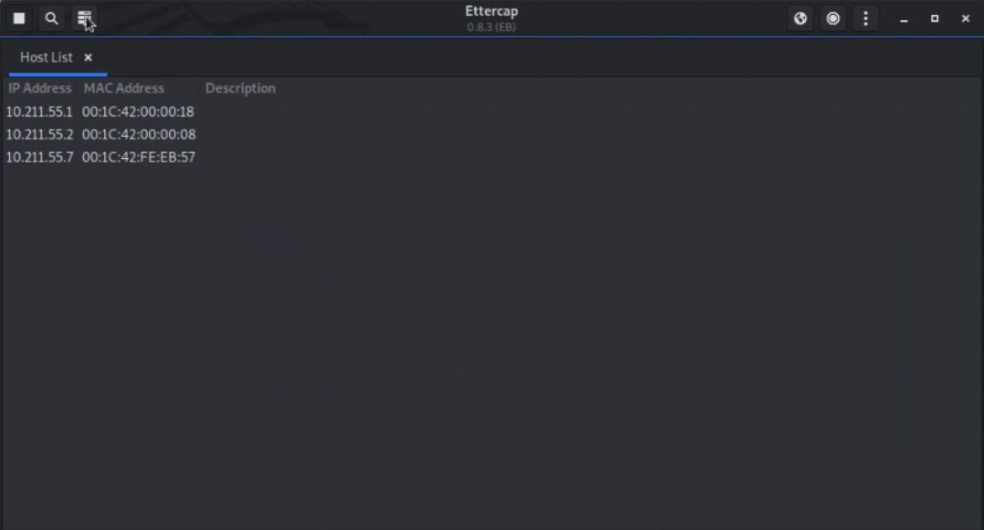

On retrouve les différentes IP scannées sur le réseau

Rappelez-vous des IP que l’on a repéré sur notre machine Windows :

IP : 10.211.55.7

Passerelle : 10.211.55.1

Faites un clic droit sur l’IP de la passerelle et ensuite Add to Target 1

Faites la même chose pour l’IP de la machine Windows et Add to Target 2

Retournez dans le menu en haut à droite, cliquez sur Targets puis Currents Targets

Ouvrez un nouveau terminal

Vérifions si le transfert d’IP est activé

cat /proc/sys/net/ipv4/ip_forward

Si le retour est « 0« , tapez la commande suivante. Si c’est « 1« , passez à la suite

echo 1 > /proc/sys/net/ipv4/ip_forward

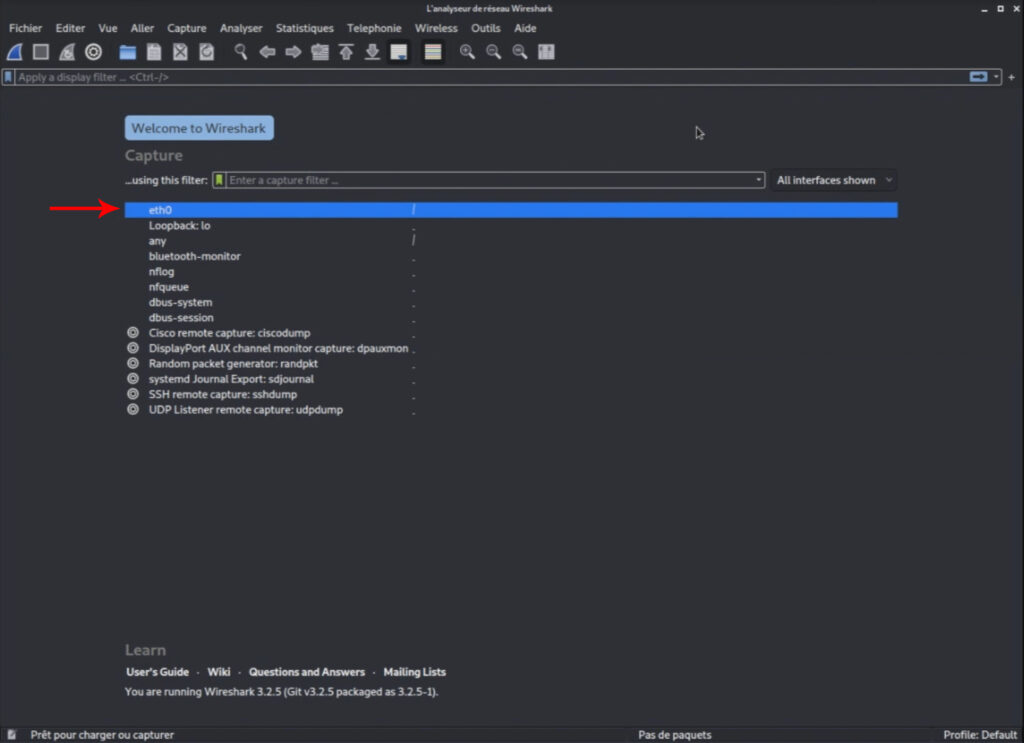

Lançons Wireshark

wireshark &

Double cliquez sur votre interface réseau (eth0)

Retournez sur Ettercap

Cliquez sur MITM menu puis ARP poisoning

Vérifiez que Sniff remote connections soit bien coché

Et cliquez sur OK en haut à droit

Notre machine est prête et bien configurée

Déroulement de l’attaque

Allons sur notre machine Windows

Lançons un navigateur internet

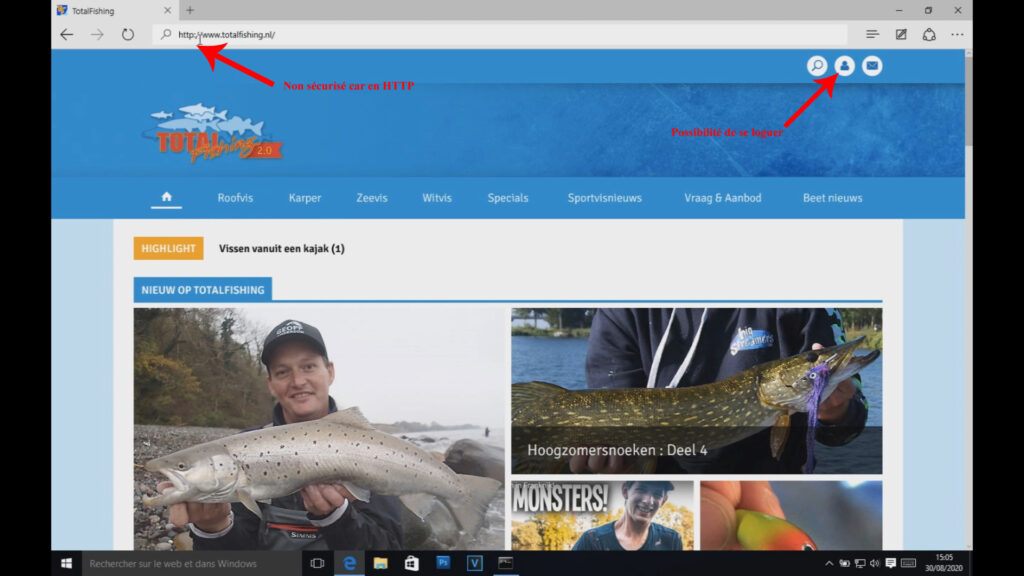

Sur Google, il va falloir chercher un site qui n’est pas sécurisé, qui est en HTTP

Pour cela, il y a une commande simple à taper

http -https

En clair, on recherche quelque chose qui comportera le mot http (http), mais on ne veut pas voir tout ce qui portera le mot https (-https)

Bien évidement, dans vos résultats, il faudra trouver un site où on a une possibilité de s’identifier. Pour ma part, j’en ai trouvé un qui correspondait parfaitement

Je tente de m’authentifier

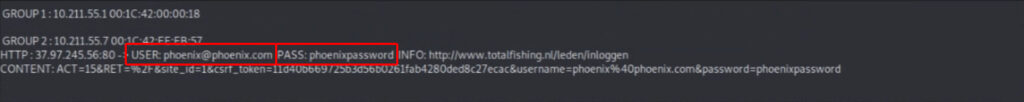

J’ai indiqué en e-mail phoenix@phoenix.com et en mot de passe phoenixpassword

Bien évidement, ces identifiants qui ne correspondent à rien, ne me permettrons pas de me connecter au site.

Mais nous allons voir que ces informations sont tout de même visible en clair par notre machine Kali.

Une fois tout indiqué et validé sur le site, il me dit (bien évidement) que mes identifiants sont incorrects.

Mais regardons ce que nous avons capturé sur Ettercap

Vous voyez comme il peut être simple de se connecter sur un réseau WiFi gratuit, d’installer des logiciels de capture de paquets et d’en extraire les informations importantes lorsque les utilisateurs ne se sécurisent pas.

Une des solutions est l’utilisation d’un VPN.

Un VPN à pour fonction de créer un tunnel sécurisé entre vous et Internet.

Il protège tout le trafic des éventuels menaces (espionnage, piratage)

De nombreux VPN existent, payant ou gratuit.

Les services payants vous donneront un meilleur débit (rapidité internet), plus de choix de localisations dans le monde, etc…

Même un VPN gratuit est utile, cela vous permettra d’être un minimum sécurisé.